Monitorapp Threat analysis Myunghoon Chea 코로나19의 확산으로 ‘사회적 거리두기’의 일환으로 원격 근무, 화상 회의 / 수업 및 행사 등 사회 생활에서의 변화가 나타나고 있다. 관련하여 화상 프로그램들이 많은 기업/학교에서 사용량이 급증하고 있는 가운데 사이버 공격자들이 해당 프로그램들의 취약점을 노리고 실제로 공격을 시도하는 사례가 급증하고 있다. 이에 화상회의를 이용하는 사용자들이 취할 수 있는 보안 대책을 알아본다.

|

- Zoom Bombing

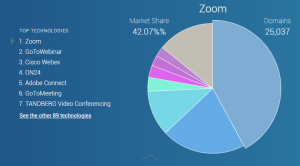

Source : https://www.datanyze.com/market-share/web-conferencing–52

Web Conferencing 부분 전세계 시장 점유율 1위인 ‘Zoom’(48%)에서 화상회의 관련 취약점이 잇따라 보고되고 있다. 해당 플랫폼은 국내에서도 가장 많은 점유율을 차지하고 있고, 현재까지도 많은 국내 기관에서 사용 중이다.

해외를 중심으로 해당 소프트웨어의 이름을 딴 줌폭탄(Zoom Bombing)이라는 신조어까지 등장했다. ’Zoom Bombing’은 어떠한 방식으로든 화상 채팅 중간에 침입하여 회의나 수업을 방해하는 모든 행위를 뜻한다. 공격자는 음란 영상 출력하거나, 욕설을 동반하여 회의를 방해한다. 또한 인종 차별, 성 차별, 종교 활동 방해 뿐만 아니라 외설적이거나 폭력적인 이미지를 공유한다. “Zoom Bombing”은 ‘Zoom’ 소프트웨어에서 파생된 용어지만 여러 화상 플랫폼에서의 화상 공격을 모두 포함하는 신조어로 사용되고 있다.

“Zoom Bombing”이 대표적으로 알려진 유행하게 된 계기는 “‘Zoom’의 참여자 인증 부재”를 이용한 공격이 세계적으로 성행하게된 시점부터다. 일반적으로 화상 참여자에게 초대를 할 때 링크가 담겨있는 초대장을 보내는데, 화상 미팅 참여는 초대장의 링크 주소를 클릭하여 화상 회의에 참여하게 된다. 이때 회의 개설자가 비밀번호를 설정하지 않고 회의실을 개설하였을 경우 별도의 인증없이 참여가 가능하게 된다. 링크 주소만 있으면 제 3자가 회의에 입장하여 엿보는 것이 가능하게 되는것이다. 최근 3월까지도 ‘Zoom’에서는 별도의 인증없이 특정 ID(링크)만으로 화상 회의에 참여할 수 있었으며, 4월 5일 업데이트를 기준으로 회의실 개설 시 비밀번호를 기본 적용하도록 변경되었다.( https://support.zoom.us/hc/en-us/articles/360041408732 )

코로나가 전세계적으로 유행하게 되면서 자연스럽게 ‘Zoom’ 소프트웨어의 사용량은 급증하였다. 그로인해 ID(링크) 주소는 SNS 등에서 공유가 되었으며 공격자는 검색엔진, SNS 등에서 검색을 이용하여 ID(링크) 주소를 습득하거나 무차별 대입공격(Brute Force)을 이용하여 화상 회의에 무단 침입을 하였다.

그 외에도 ‘Zoom’ 플랫폼에서는 종단간 취약한 암호화(AES-128)로 인한 민감 정보 유출 가능성, 암복호화 키의 특정 국가 서버 경유, ios 앱 개인정보 유출 등 여러가지 보안 이슈들이 제기되고 있는 상황이다.( https://www.cnet.com/news/zoom-security-issues-zoom-could-be-vulnerable-to-foreign-surveillance-intel-report-says/ )

- Video Call Apps

화상 회의의 보안 문제는 특정 플랫폼에만 국한된다고 볼 수는 없다. 점유율이 높을수록 보안 이슈도 많이 발생할 수 있다고도 볼 수 있기 때문이다. 아래는 최근 모질라에서 실시한 ‘영상 회의 플랫폼 보안 점검’에서 ‘최소 보안표준’ 에 부합하는 소프트웨어 리스트이다. (https://foundation.mozilla.org/en/privacynotincluded/categories/video-call-apps/ )

- Zoom ( Zoom)

- Hangout ( Google )

- FaceTime (Apple)

- Skype ( Microsoft )

- Facebook Messenger ( Facebook )

- WhatsApp ( Facebook )

- Houseparty ( Epic Games)

- Discord ( Discord )

- Jitsi Meet ( 8×8 )

- Signal ( Signal Tech )

- Teams ( Microsoft )

- BlueJeans ( Verizon )

- GoToMeeting ( LogMeln )

- Webex ( Cisco )

- me ( Doxy.me )

모든 소프트웨어가 그러하듯 회상 회의 소프트웨어 또한 보안적으로 완벽할 수는 없기 때문에, 화상 회의를 사용하는 사용자 또한 엄격한 보안 대책을 적용하여야 한다.

- security measures

- 소프트웨어 및 OS의 최신 상태 유지

모든 소프트웨어는 보안 취약점이 있을 수 있으며, 취약점이 보고될 경우 신속하게 해결을 하는 것이 일반적이다. 소프트웨어 버전을 항상 최신으로 유지하여 알려진 취약점에 대한 대응을 해야한다. 정보보안에 있어서 가장 중요한 단계 중 하나는 소프트웨어 및 OS 의 최신상태를 유지하는 것이다.

- 회의 ID 보호

앞서 서술하였듯이 “Zoom Bombing” 공격의 시작은 암호로 보호되지 않은 회의에 의존되된다. 사람들은 종종 SNS 등의 온라인에 회의 ID(주소)를 게시하여 공격자의 타겟으로 스스로 자초하게 될 수 있다. 따라서 회의 ID(주소)를 공개된 온라인에 게시하는 것은 절대적으로 지양 해야한다. 또한 화상 회의 참여 시에는 항상 비밀번호를 사용하도록 설정한다.

- 대기실 사용

대부분의 화상 회의 소프트웨어는 ‘대기실’ 기능을 지원한다. 참여자는 회의에 입장을 바로 하는 것이 아니라 일종의 ‘대기’ 공간에 입장하게 되고, 회의 주최자는 회의에 입장하는 모든 사람을 선별하여 초대받지 않은 참여자는 입장을 하지 못하게 하는 기능이다.

- 피싱주의

회의 초대 링크를 클릭할때는 항상 조심해야 한다. 특히 익명의 사용자로부터 전송 받는 회의 초대 링크는 항상 조심해야 한다. 또한 화상 회의 중 채팅방에서의 링크 접속도 조심해야한다. 격자는 회의 초대 링크를 가장해 악성 사이트 주소를 전송하여, 멀웨어를 다운로드하거나 세부 정보를 입력하도록 유도한다.

코로나 19 장기화로 인해 재택근무, 화상회의/수업은 계속 늘어날 것으로 보인다. 현재까지 발견된 보안 취약점 및 이슈를 볼 때, 화상 소프트웨어를 통한 사이버 공격 또한 늘어날 것으로 보인다. 관련하여 각 사용자들은 KISA, 금융보안원 등의 보안 기관에서 권고하는 보안 대책 가이드 숙지하고 실천해야 한다.