週間ウェブ攻撃動向

週ごとのウェブ攻撃の傾向により、ウェブ攻撃が最も流行する時期を確認することができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

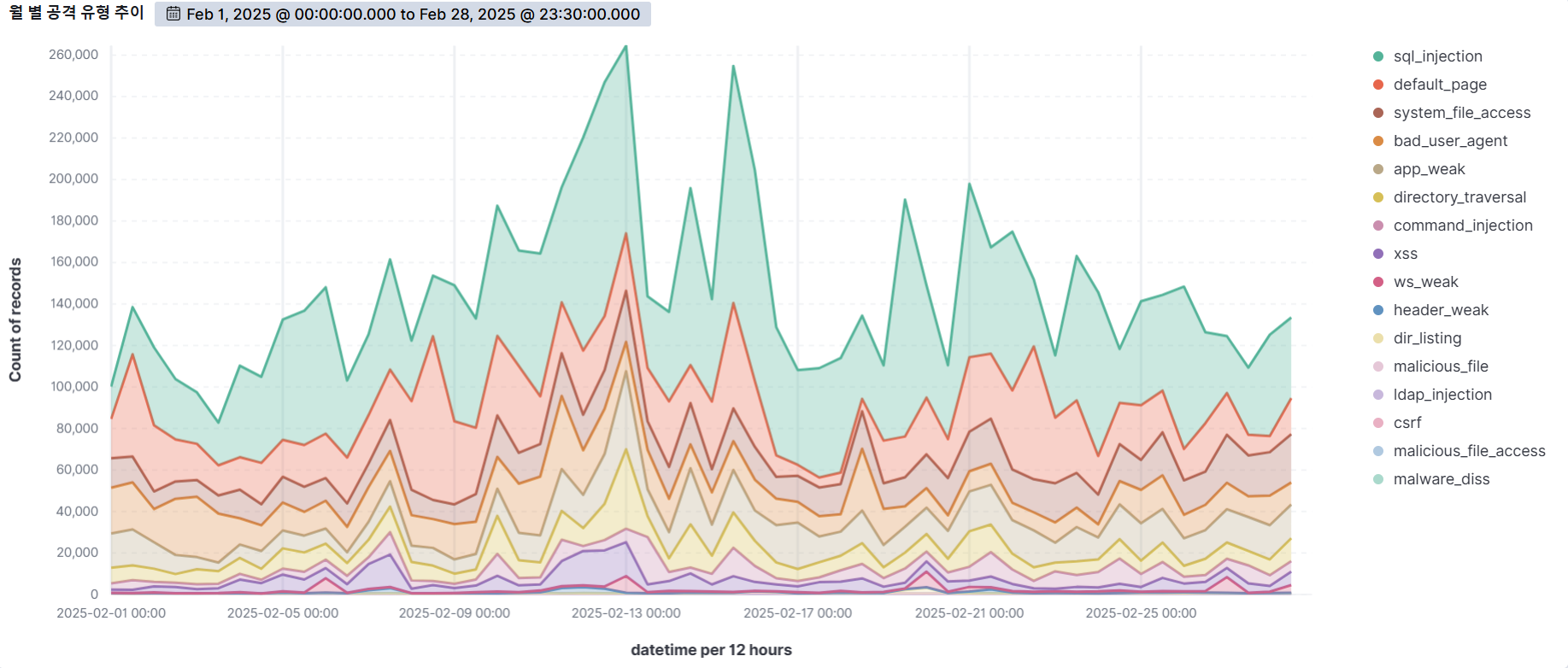

以下のグラフは、2025年2月時点でAIWAFが検知したウェブ攻撃を示しています。

2025年2月は1日平均約27万件以上の攻撃を検知しており、28日と30日が最も多い。

13日に最も攻撃を試行した脆弱性であるSQLインジェクションは、当社のAIWAFで最も検知条件が多い脆弱性です。しかし、SQLインジェクション攻撃は、新しい攻撃タイプや回避手法が多いため、常に監視しています。

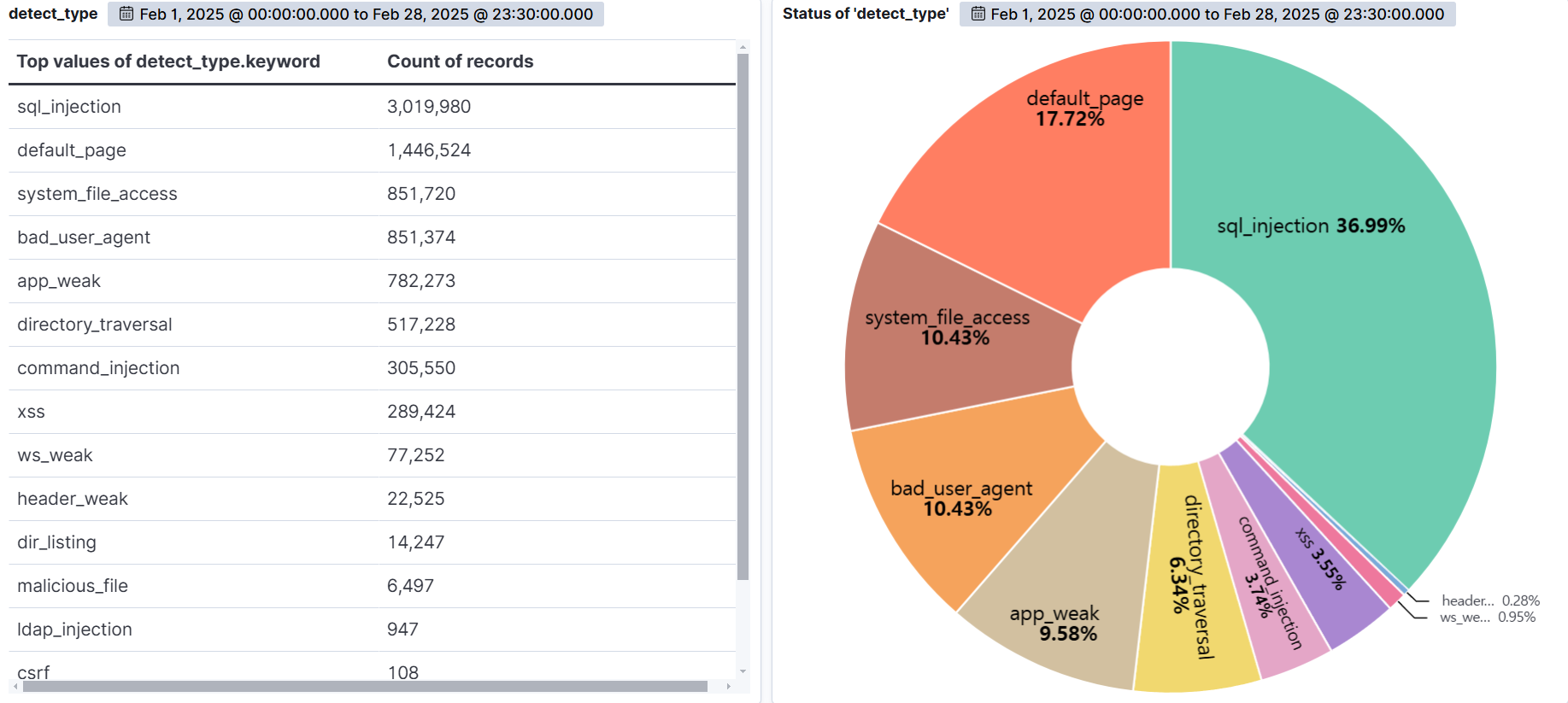

攻撃タイプ別ウェブ攻撃の傾向

検出ログに基づく攻撃タイプ別のウェブ攻撃の傾向により、その月に最も多く発生した攻撃を確認できます。これに基づいて、基本的なWeb攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止・対応することができます。

以下のグラフは、2025年2月時点でAIWAFが検知したWeb攻撃を示しています。

ルール別ウェブ攻撃動向

SQLインジェクション(36.99%)が最も一般的な攻撃タイプで、App weak(17.72%)、Default page(10.43%)、Bad User Agent(10.43%)と続く。

SQLインジェクションは、OWASPによって1位にランクされているように、最も多様で危険な攻撃です。これは、ユーザの要求に基づいて動的にデータを生成する SQL 文に悪意のある SQL 文を強制的に挿入する攻撃で、脆弱なアプリケーショ ンを認証不能にしたり、異常な SQL 結果を返したりします。クエリ値に以下のような構文があったら、攻撃を疑ってください。

APP WEAK は、攻撃者が不正アクセスや悪意のあるアクションを実行するために悪用できるアプリ内の脆弱性を示します。このような脆弱性は、不適切なコーディングプラクティス、設定ミス、不十分なセキュリティ対策の結果である可能性があります。一般的な経験則として、アプリプログラムの使用時には、許可されたファイルに加えて、許可されていないファイルも疑ってください。

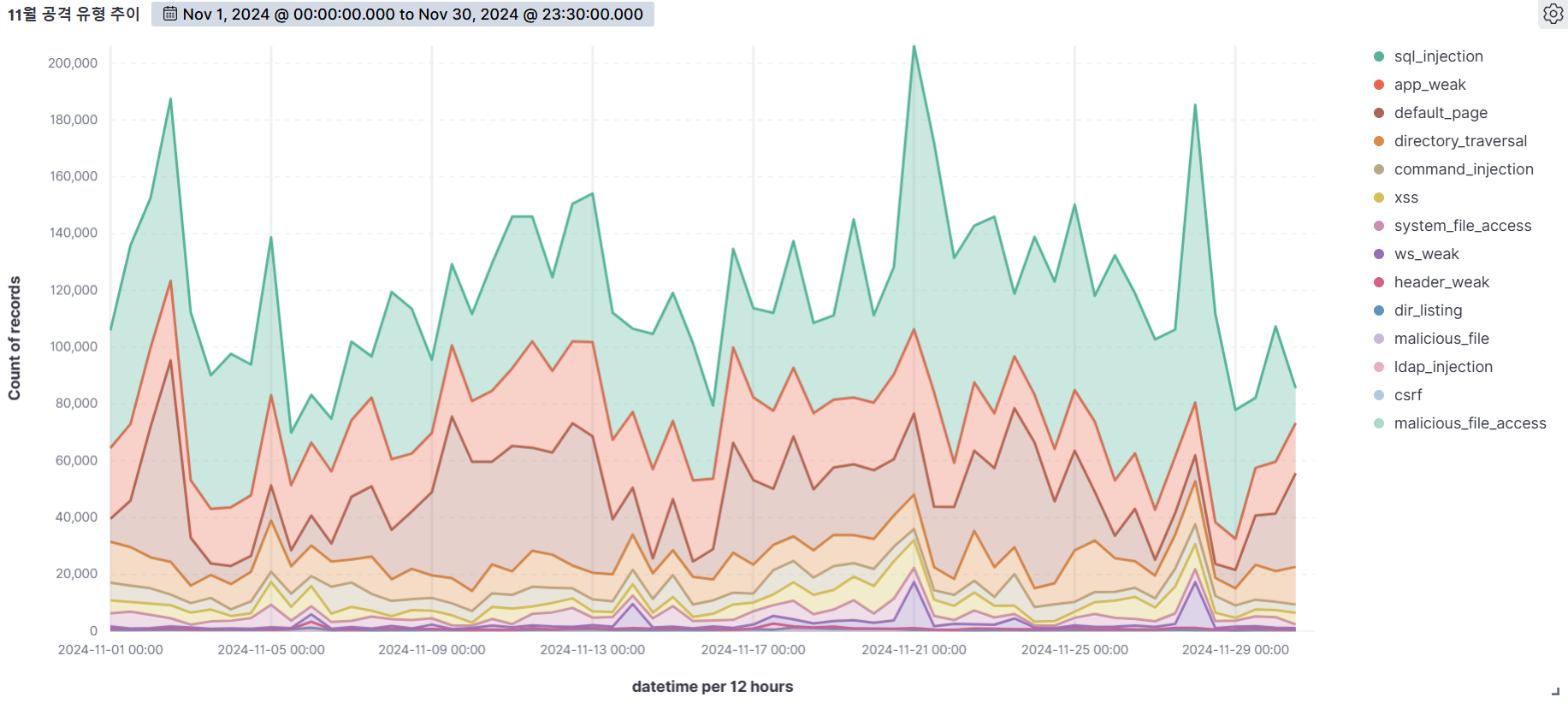

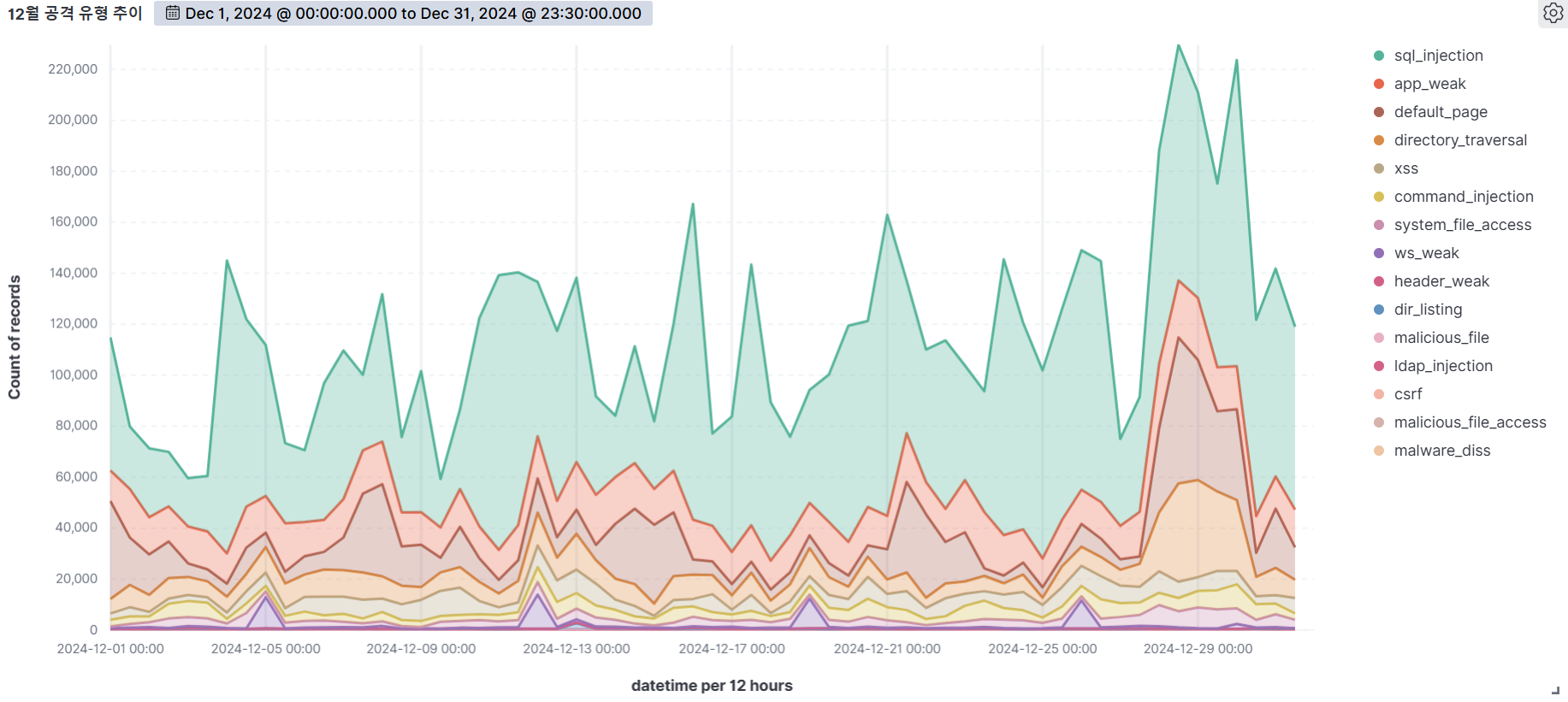

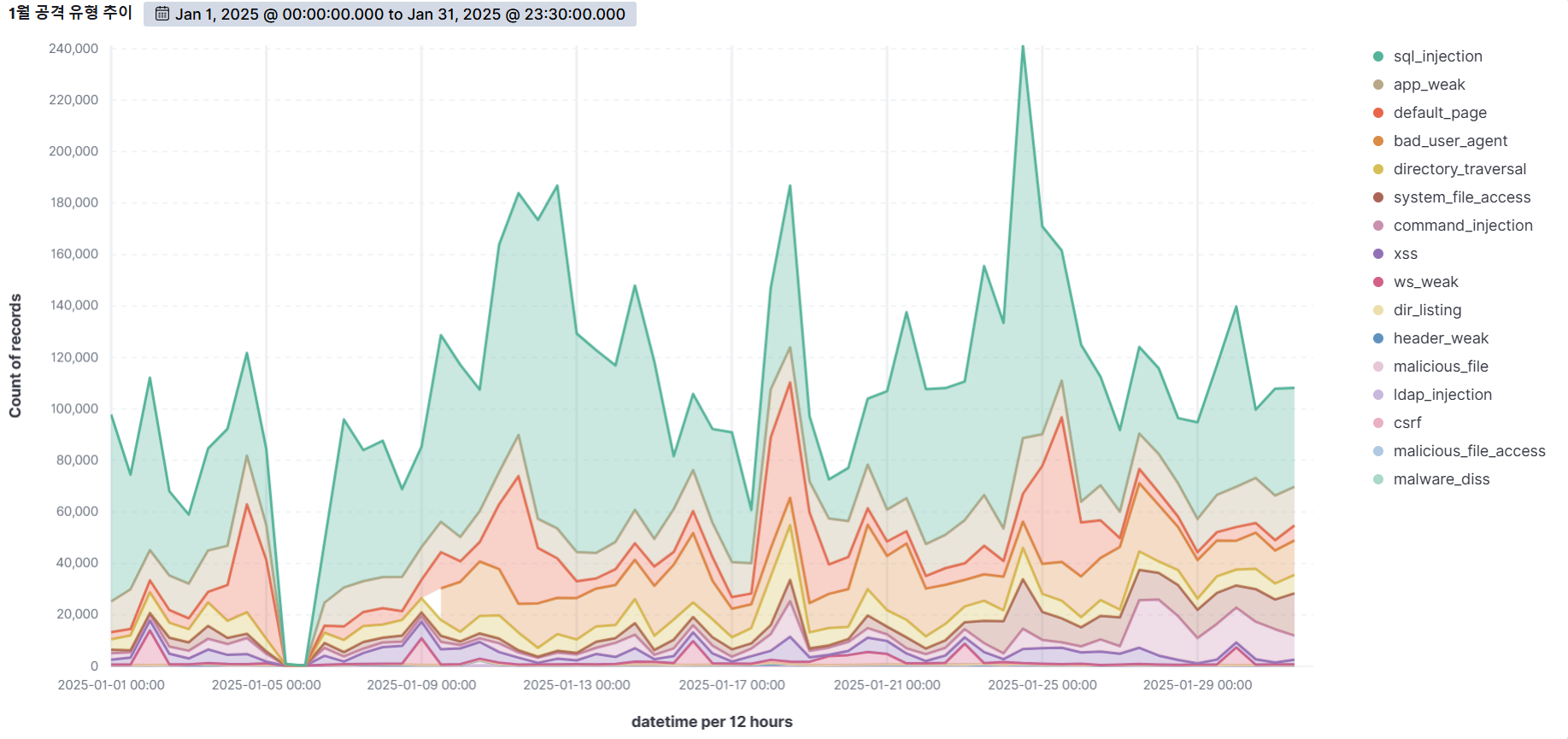

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

11月

12月

1月

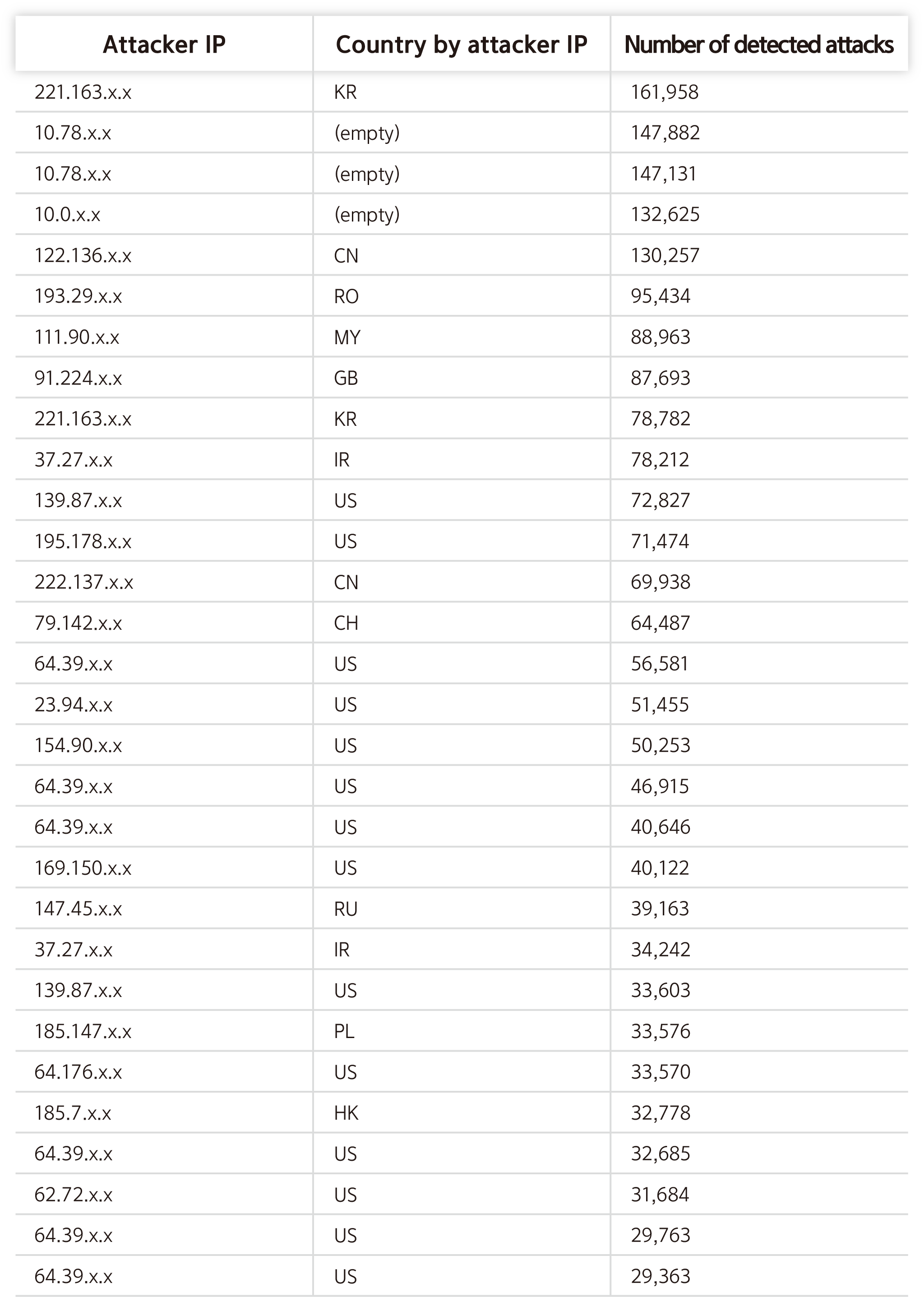

攻撃者IPトップ30

脆弱性分析レポート

Apache OFbiz の認証前リモートコード実行

1. 概要

Apache OFBiz はフリーでオープンソースの ERP であり、我々は最近このプラットフォームで発見された認証前 RCE 脆弱性 CVE-2024-38856 を分析しました。

ソース : https://www.helpnetsecurity.com/2024/08/05/cve-2024-38856/

2. 攻撃タイプ

CVE-2024-38856は、Apache OFBizに存在する認証前RCEの脆弱性で、特定のURLに対するリクエストを処理する際に不正な認証処理が行われるため、認証なしでリクエストが処理される可能性がある。

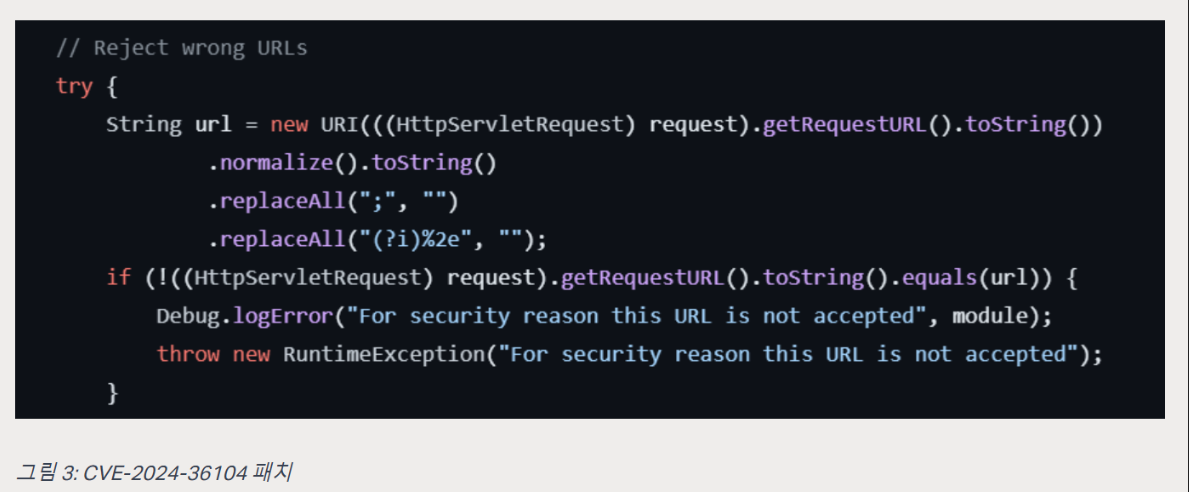

以前にもこの処理を利用した脆弱性CVE-2024-36104があり、パッチが適用されていたが、Sonicwallによると、本質的に機能を修正することなく、Path Traversalのチェックを追加する対応だったため、Path Traversalの構文を含まないURLを送信することで、そのパッチをバイパスすることが可能だった。

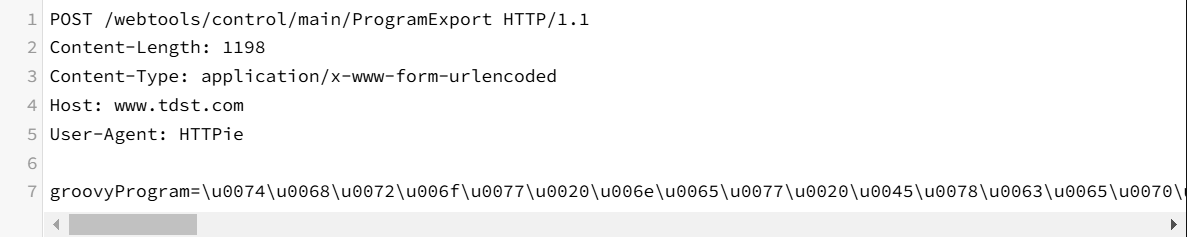

攻撃者は、ページビューをレンダリングするProgramExport機能を利用して、特定のURLにgroovyProgramパラメータで悪意のあるペイロードを送信します。

この攻撃では以下のURLが利用されます。

- /webtools/control/forgotPassword/ProgramExport

- /webtools/control/main/ProgramExport

- /webtools/control/showDateTime/ProgramExport

- /webtools/control/view/ProgramExport

- /webtools/control/TestService/ProgramExport

RCE攻撃リクエスト :

3. 何をすべきか

Apache OFBiz は、CVE-2024-38856 に対するパッチをリリースしており、同製品のユーザーは、バージョン 18.12.15 以降にパッチを適用して対応してください。弊社AIWAF製品では、パターン2228で脆弱性に対応しています: Apache OFBiz Remote Code Execution」は、2025年1月のパターンアップデートで追加されました。

4. 結論

Apache OFBizは、オープンソースであることから多くの組織で利用されている強力なオープンソースERPであり、本脆弱性は、CVSSスコアが9.8とCISAカテゴリに追加された影響度の高い危険な脆弱性であることが確認されており、早急に最新版へのパッチ適用が必要です。

当社のAIWAF製品は、Apache OFBizの脆弱性への対応パターンを構築しており、今後も関連する脆弱性が発見された場合には、迅速に対応してまいります。

5. 参考文献

https://nvd.nist.gov/vuln/detail/cve-2024-38856

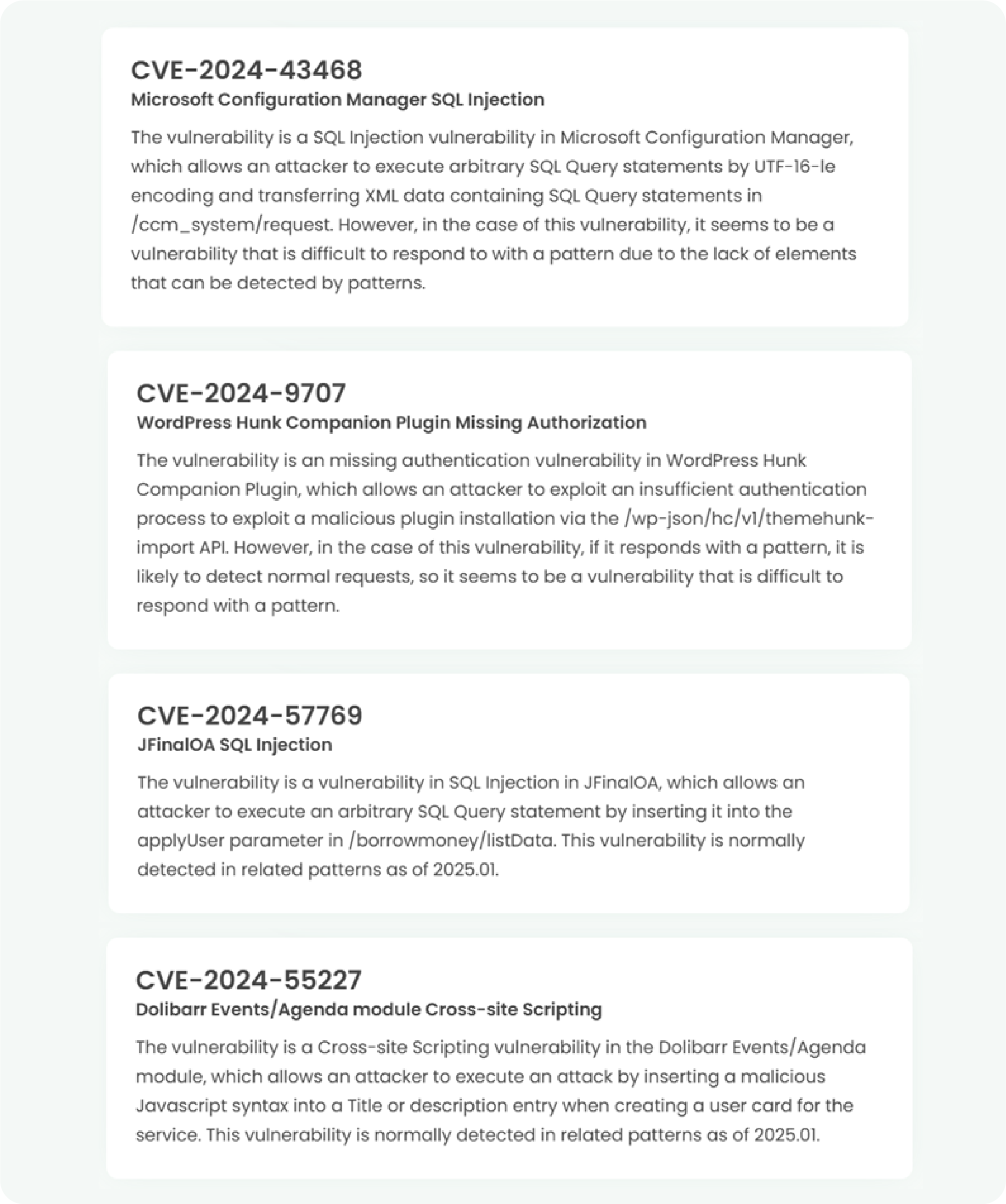

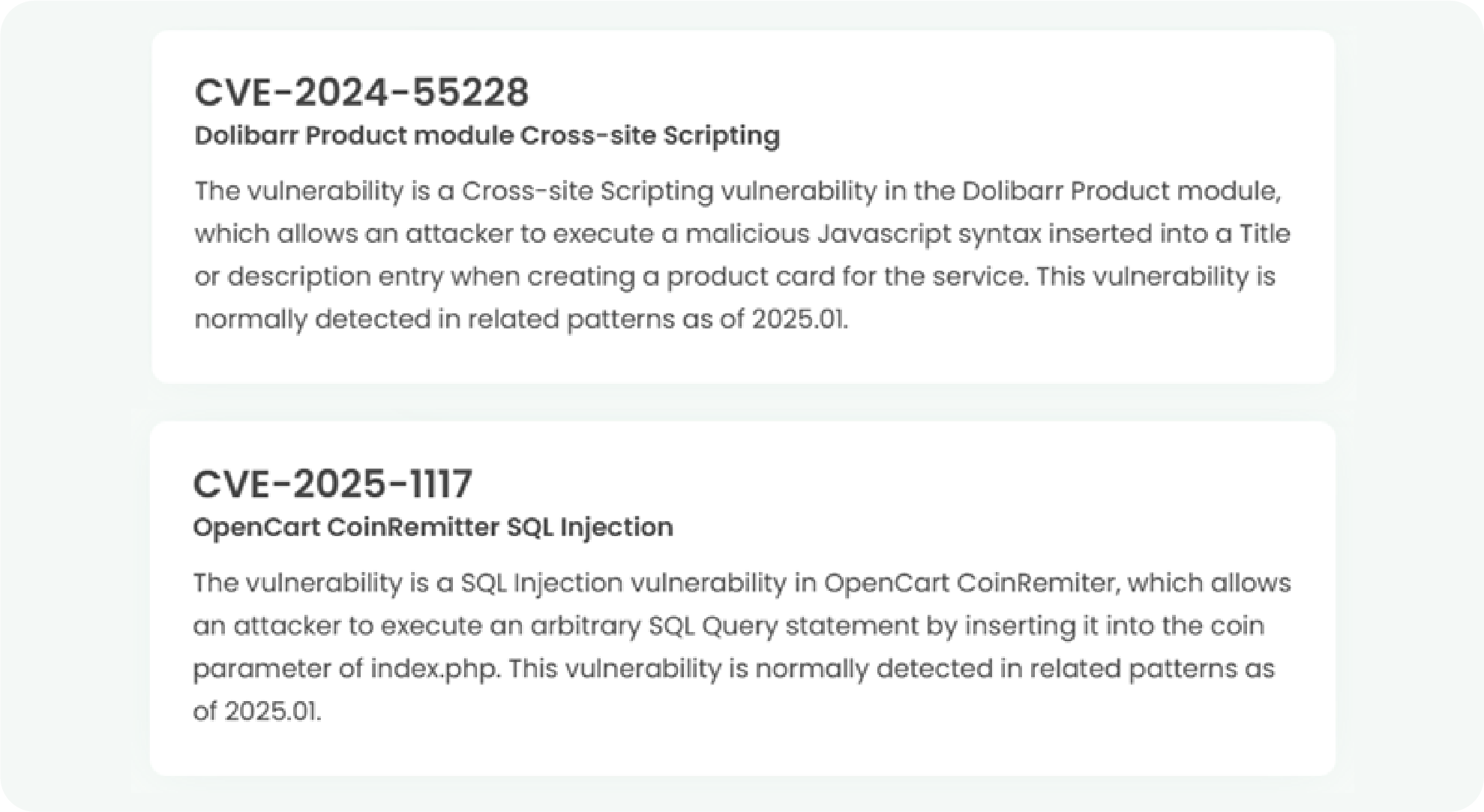

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス (2025.01~02)

2. ハイリスク脆弱性の説明