週間ウェブ攻撃傾向

週ごとのウェブ攻撃の傾向を把握することで、ウェブ攻撃が最も流行する時期を知ることができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

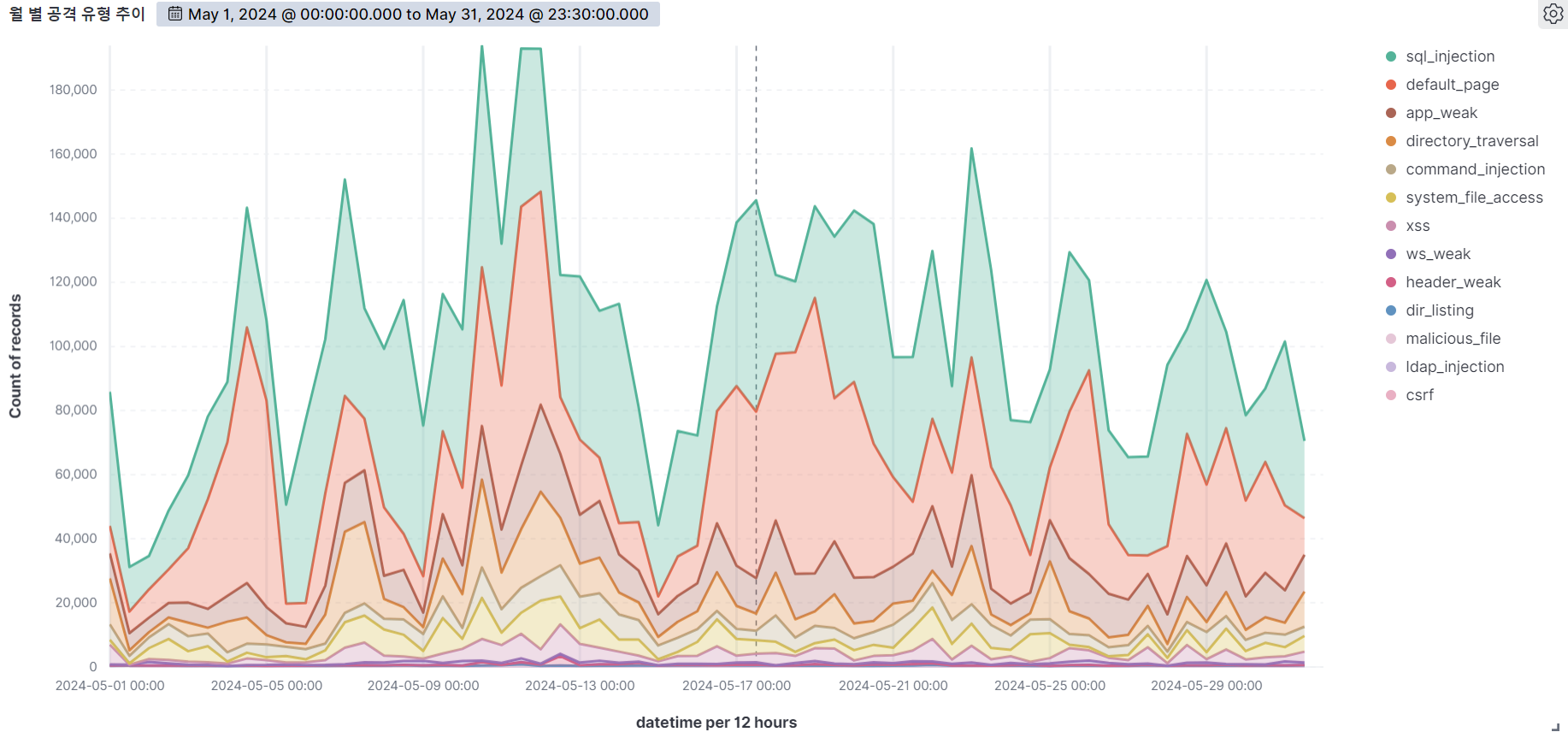

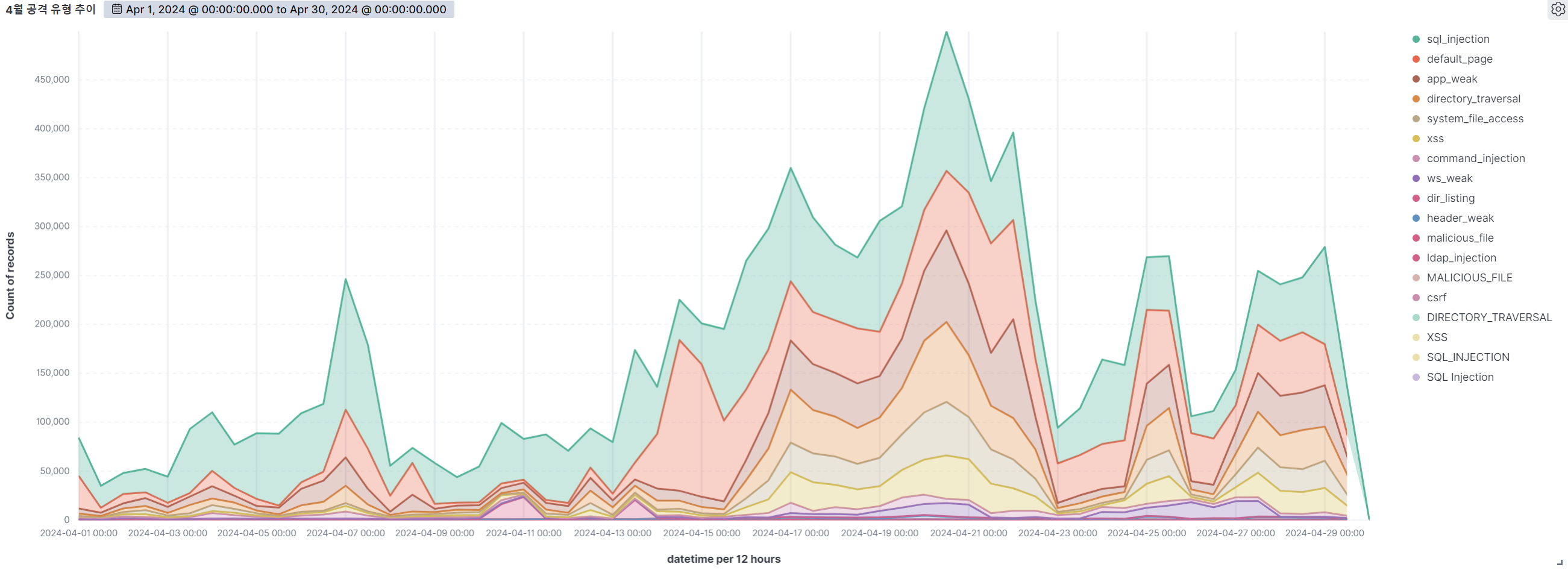

以下のグラフは、2024年5月にAIWAFが検知したウェブ攻撃を示しています。

2024年5月には、1日平均20万件以上の攻撃を検知しており、10~12日目に最も多くの攻撃を検知していることがわかります。

SQLインジェクション攻撃の試行回数が10~12日に最も多いのは、当社のAIWAFで多くの検出条件を持つパターンの1つです。

しかし、SQLインジェクションは、多くの新しい攻撃タイプや回避方法があるため、私たちが常に監視しているものです。

攻撃タイプ別のウェブ攻撃の傾向

検知ログに基づき、攻撃タイプ別のWeb攻撃傾向を表示することで、その月に流行した攻撃を確認できます。

これをもとに、基本的なWeb攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止・対応することができます。

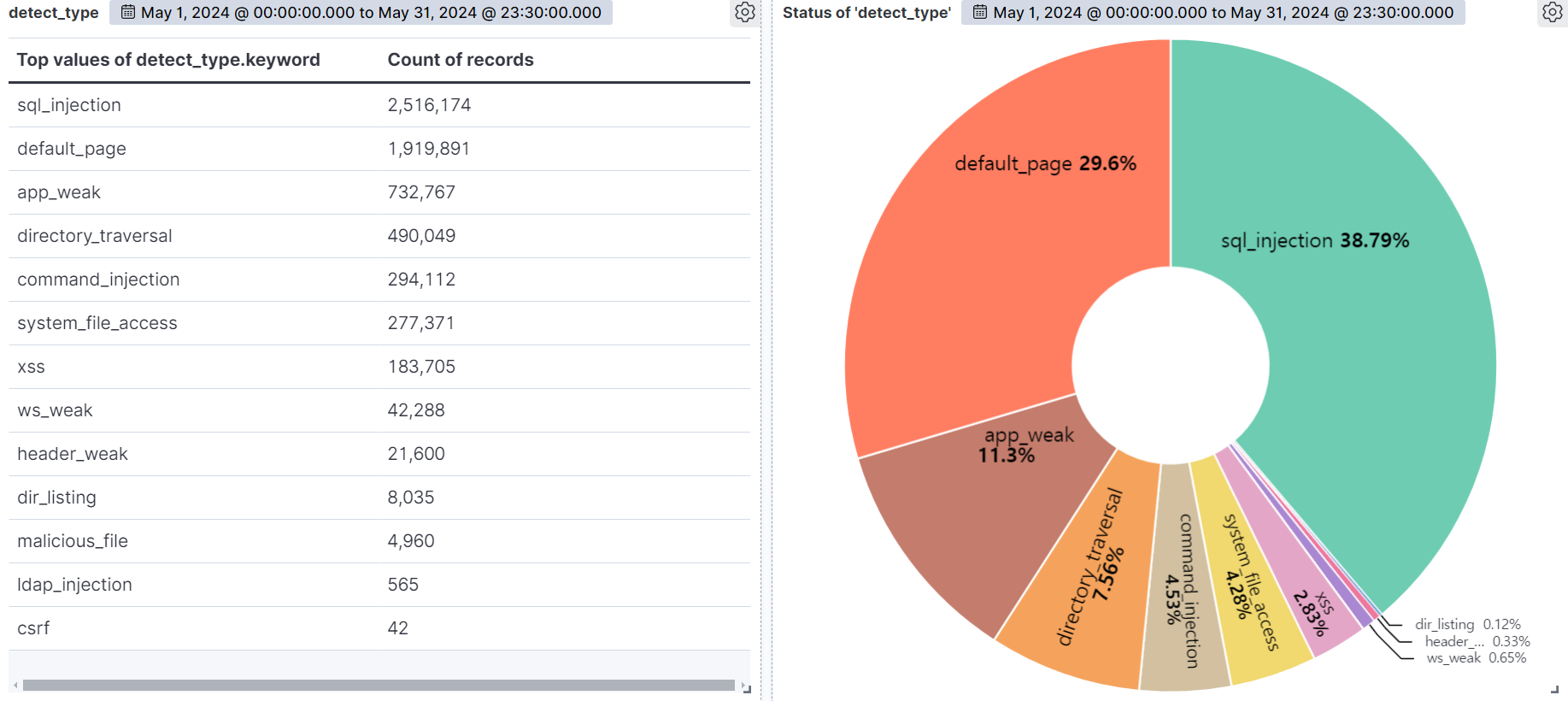

以下のグラフは、2024年5月時点でAIWAFが検知したWeb攻撃を示しています。

SQLインジェクション(38.79%)が検出された攻撃の中で最も多く、次いでデフォルト・ページ(29.6%)、アプリケーションの脆弱性(11.3%)、ディレクトリ・トラバーサル(7.56%)となっている。

SQLインジェクションは、OWASPによって1位にランク付けされているように、最も多様で危険な攻撃です。

これは、悪意のある SQL 文を、ユーザのリクエストに基づいて動的にデータを生成する SQL 構文に強制する攻撃で、脆弱なアプリケーションを認証させたり、異常な SQL 結果を返させたりします。

クエリ値に異常な構文が見られたら、攻撃を疑ってください。

デフォルト・ページが、通常とは異なるパスからファイルへのアクセスを試みたり、認証をバイパスしてファイルへの直接アクセスを試みたりします。

これらは通常ウェブサービスで使用されるファイルではないので、悪意を疑ってください。

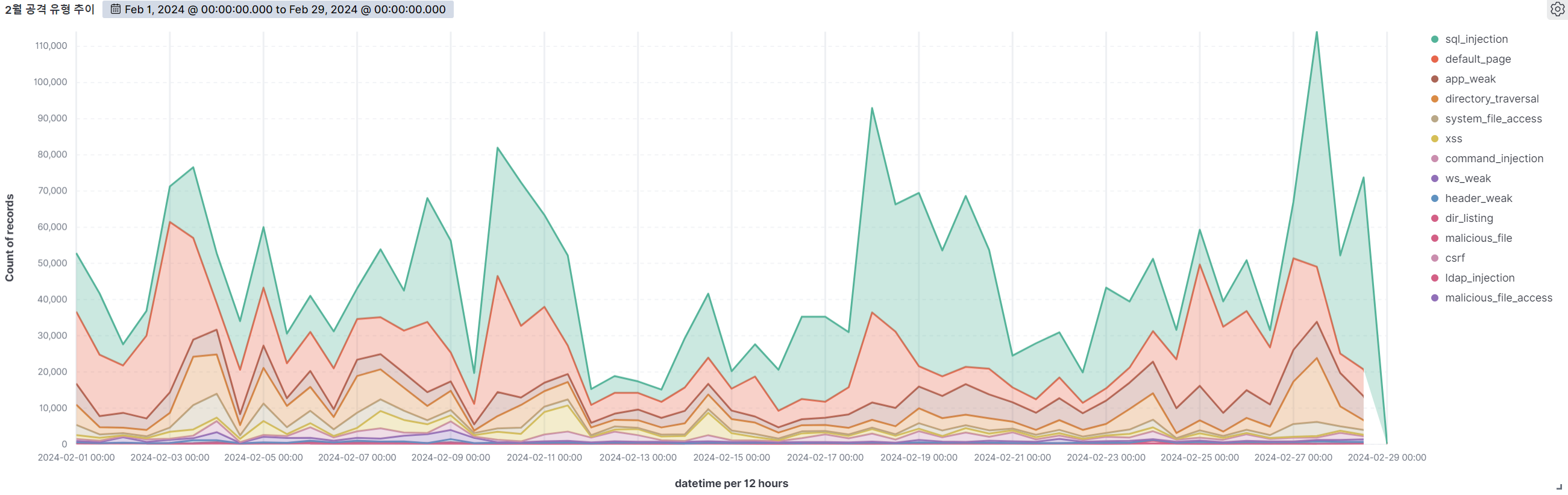

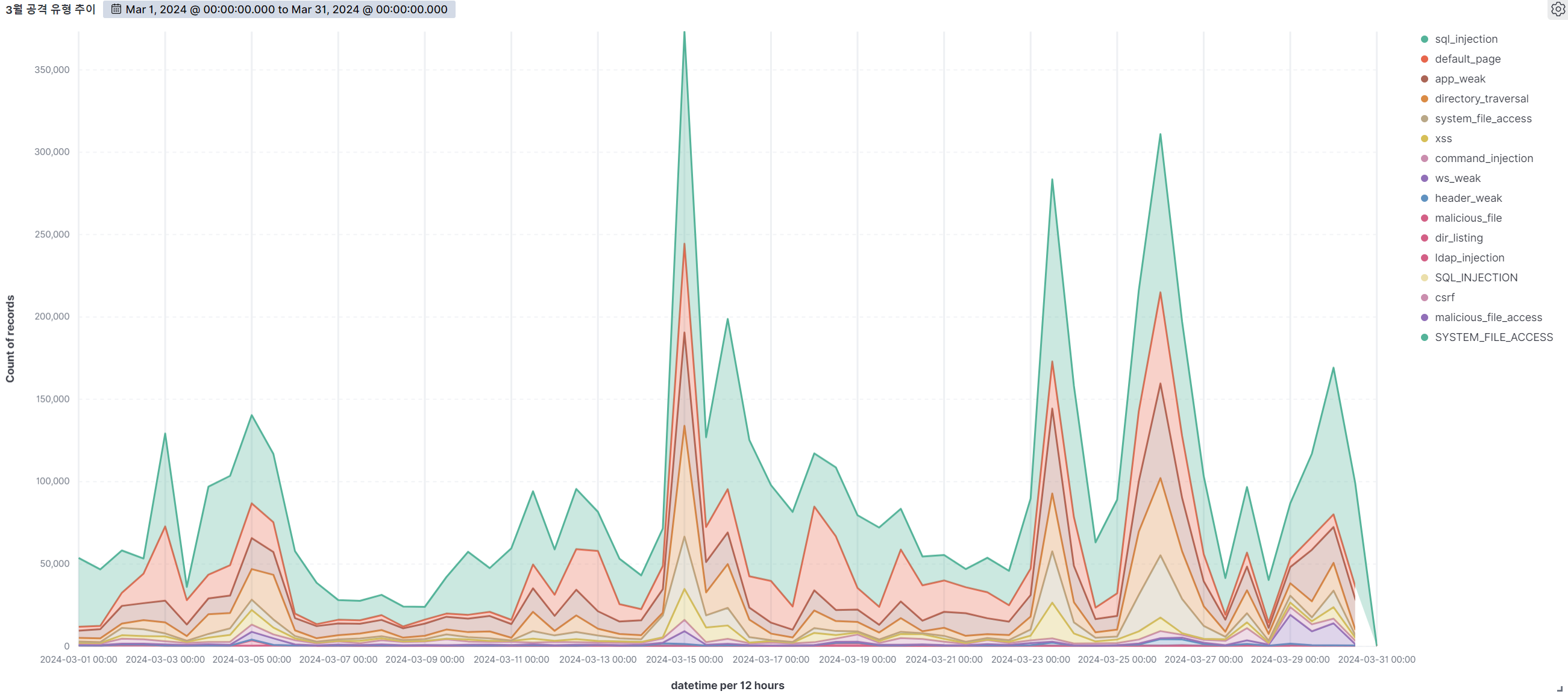

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

2月

3月

4月

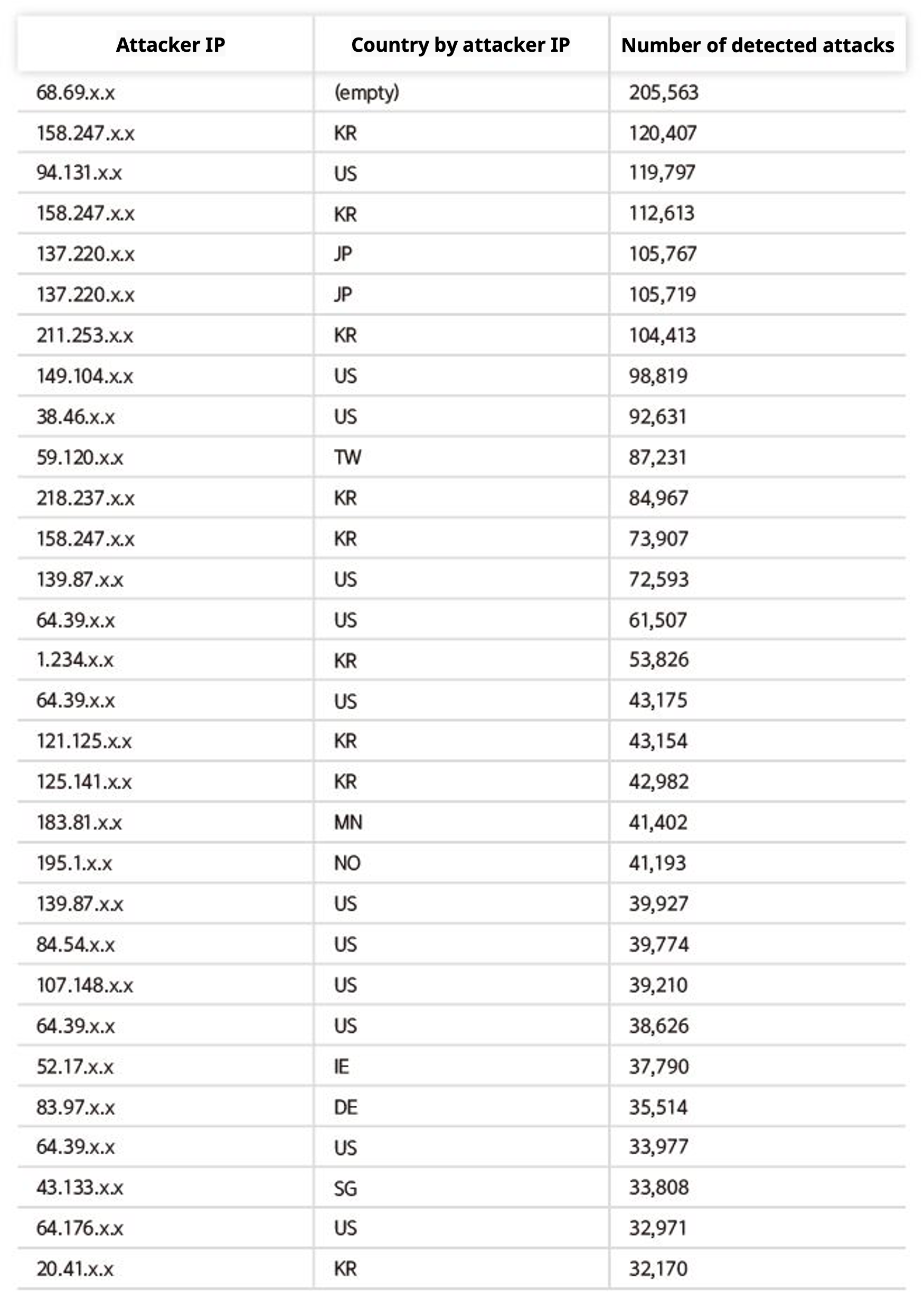

攻撃者IPトップ30

脆弱性分析レポート

[XZユーティリティ・バックドア]

1. 概要

XZ Utilsバックドアは、2001年から攻撃者によって準備されてきたバックドアであり、悪意のあるユーザーが、一般に公開されているオープンソースのXZリポジトリにマルウェアを注入し、適切な検証を行わずにデプロイしたことから発見された。

この脆弱性は当初、SSH認証バイパスのバックドアとして報告されましたが、さらなる解析の結果、RCEの脆弱性に変更されました。

XZ Utilsとその基本ライブラリであるliblzmaは、lzma圧縮と解凍を構築するオープンソースプロジェクトである。

これらは多くのLinuxディストリビューションにデフォルトで含まれており、開発者に非常に人気があり、Linuxエコシステム全体で広く使用されている。

2. 攻撃分析

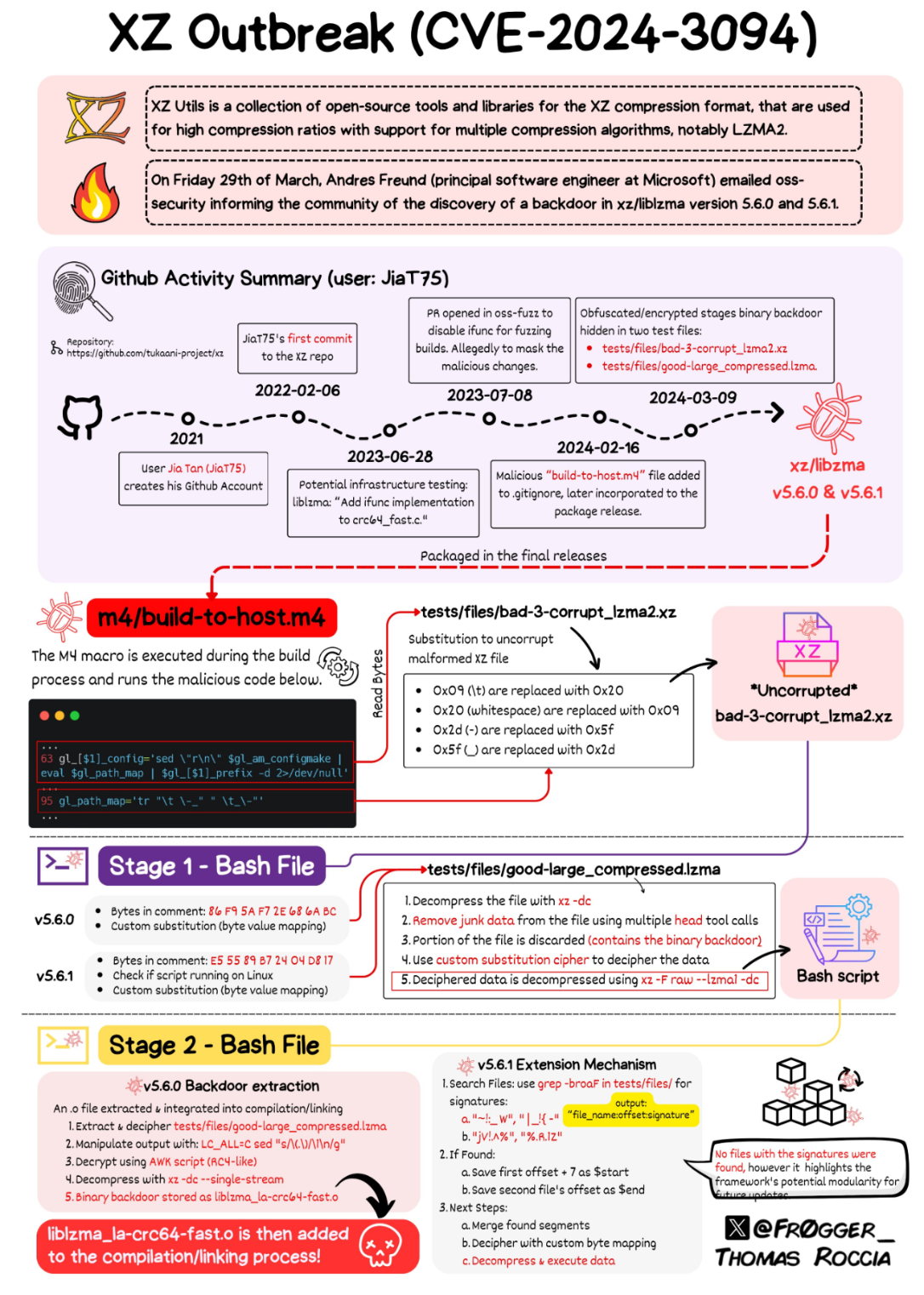

XZ Utilsのバックドアはいくつかの要素から構成されており、何度か紹介されている。

要素B-1

ビルド・プロセスで IFUNC を使用し、マルウェアによるシンボル解決機能を乗っ取る。

難読化され隠された共有オブジェクトをテスト・ファイルに含める。

ライブラリのビルドプロセス中に、共有オブジェクトを抽出する一連のスクリプトを実行する。

プロセスの特権を制限するセキュリティ機能であるランドロックの無効化。

B-2 実行チェーン

ライブラリのビルドプロセス中、悪意のあるスクリプトbuild-to-host.m4が実行され、テストファイルbad-3-corrupt_lzma2.xzをbashスクリプトにデコードします。

このbashスクリプトは、別のテストファイルgood-large_compressed.lzmaに対して、より複雑なデコード処理を実行します。

このスクリプトは共有オブジェクトliblzma_la-crc64-fast.oを抽出し、liblzmaのコンパイルプロセスに追加する。

上の図は、B-1の要素、B-2の実行チェーンを示しています。

<ソース:https://x.com/fr0gger_/status/1774342248437813525>

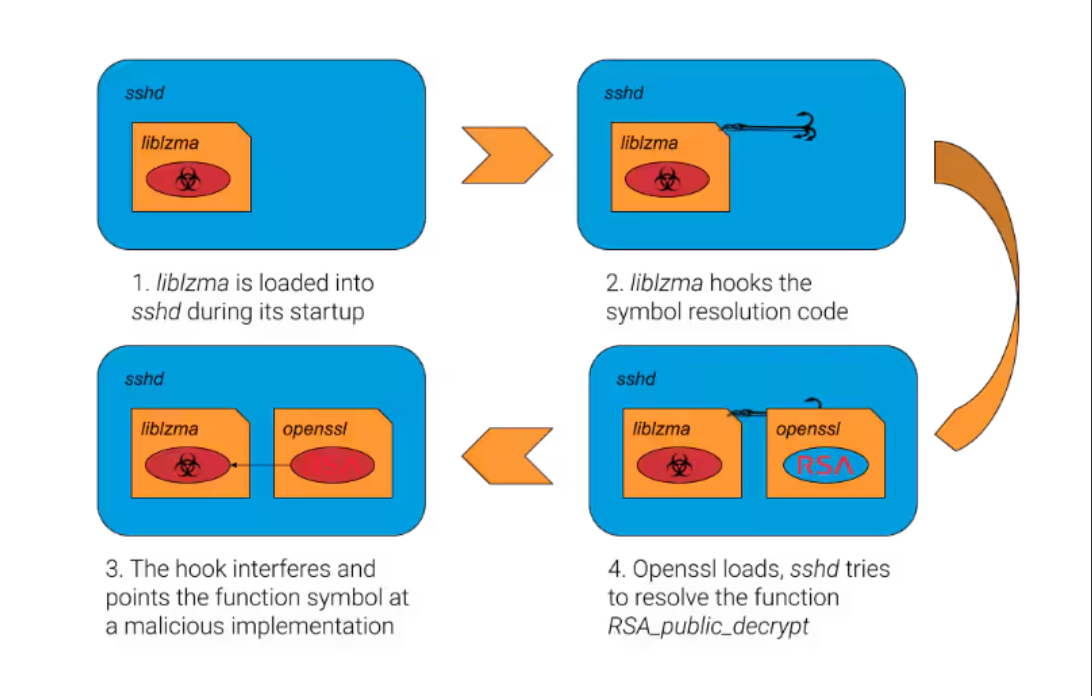

B-3 RCE の実行

- 上記の項目を実行した後、攻撃者か否かをチェックし、認証クライアントの証明書からコマンドを抽出し、system()関数に渡すことで、認証前のRCEを実行する。

<出典:https://www.akamai.com/ko/blog/security-research/critical-linux-backdoor-xz-utils-discovered-what-to-know>

3. 対策

バックドア型マルウェアは、ファイルをアップロードするなどの事前動作が必要なため、パターン化が難しい脆弱性であり、バイナリ型マルウェアは、マルウェアを仕込むプロセスが必要なため、パターンとして検知することが難しい。

XZ Utilsの脆弱性と同様の事例がないか監視している。

4. 結論

XZ Utils は、感染したシステム上で攻撃者からコマンドを受け取り、コマンドの実行などの機能を実行するバックドア型マルウェアです。

このようなオープンソースソフトウェアのサプライチェーン攻撃は、セキュアコーディングや侵入テストといった単純な断片的手法では防ぐことができないため、様々な観点から対策を検討する必要がある。今回の脆弱性のようなオープンソースに対するサプライチェーン攻撃には、特に注意が必要です。

当社のMONITORAPPでは、常に最新の脆弱性を監視しています。

5. 参考文献

https://ko.wikipedia.org/wiki/XZ_Utils

https://yozm.wishket.com/magazine/detail/2597/