흔히들 ZTNA(Zero Trust Network Access)는 VPN의 대안이라 말하곤 합니다.

그렇다면 ZTNA는 기존의 VPN과 어떻게 다른지 살펴보도록 하겠습니다.

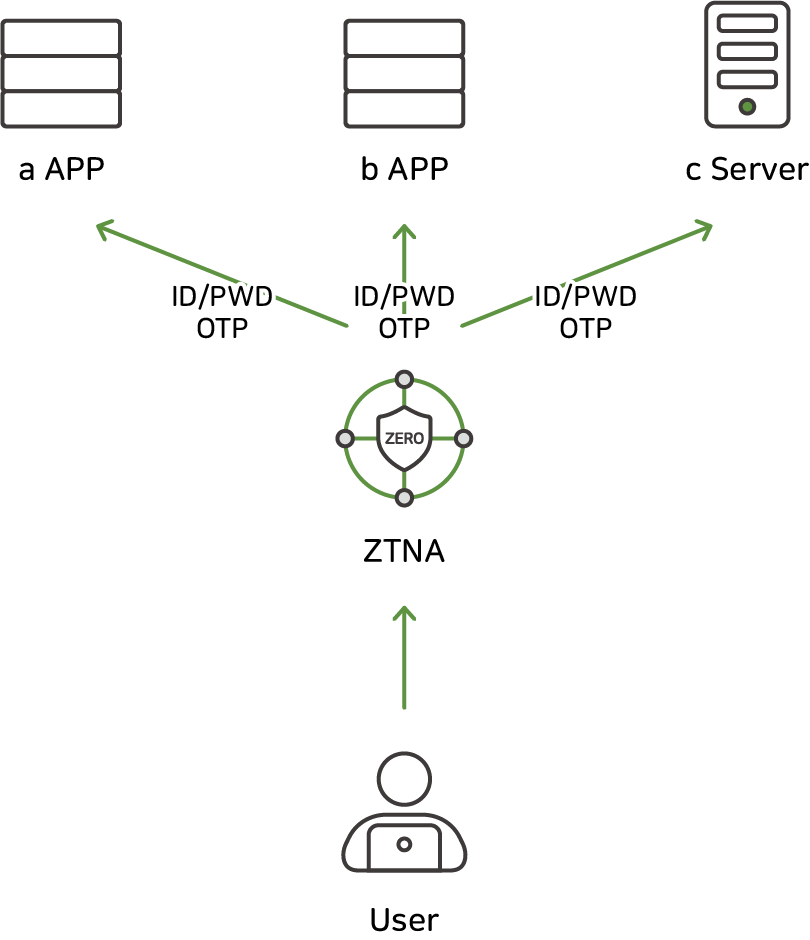

인증 절차

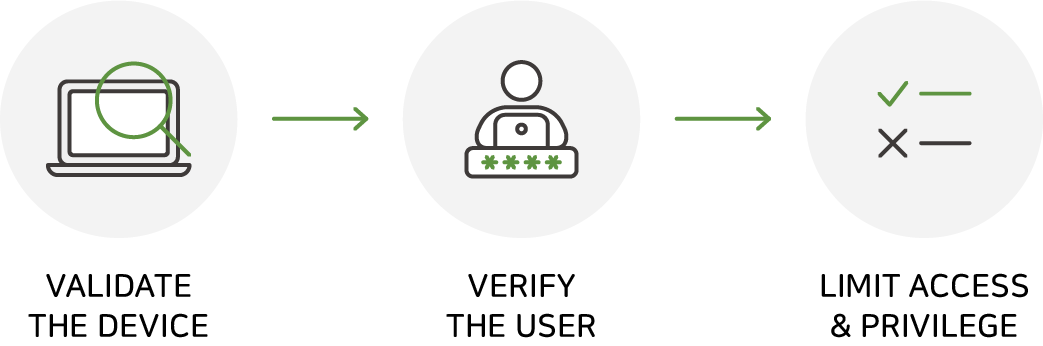

첫 번째는 인증 프로세스의 차이입니다.

제로 트러스트에서는 인증을 매우 강화하였는데요.

단순 ID/PW 및 OTP 등으로 인증을 완료하는 VPN과 달리 ZTNA에는 다양한 인증 메커니즘이 추가되었습니다.

이를테면, 인증을 시도하는 물리적인 디바이스 자체에 대한 인증 기능이 있어

사전에 조직에서 허가된 디바이스가 아닌 경우에는

설사 ID/PW를 맞게 입력하였다 하더라도 접속을 할 수 없게 됩니다.

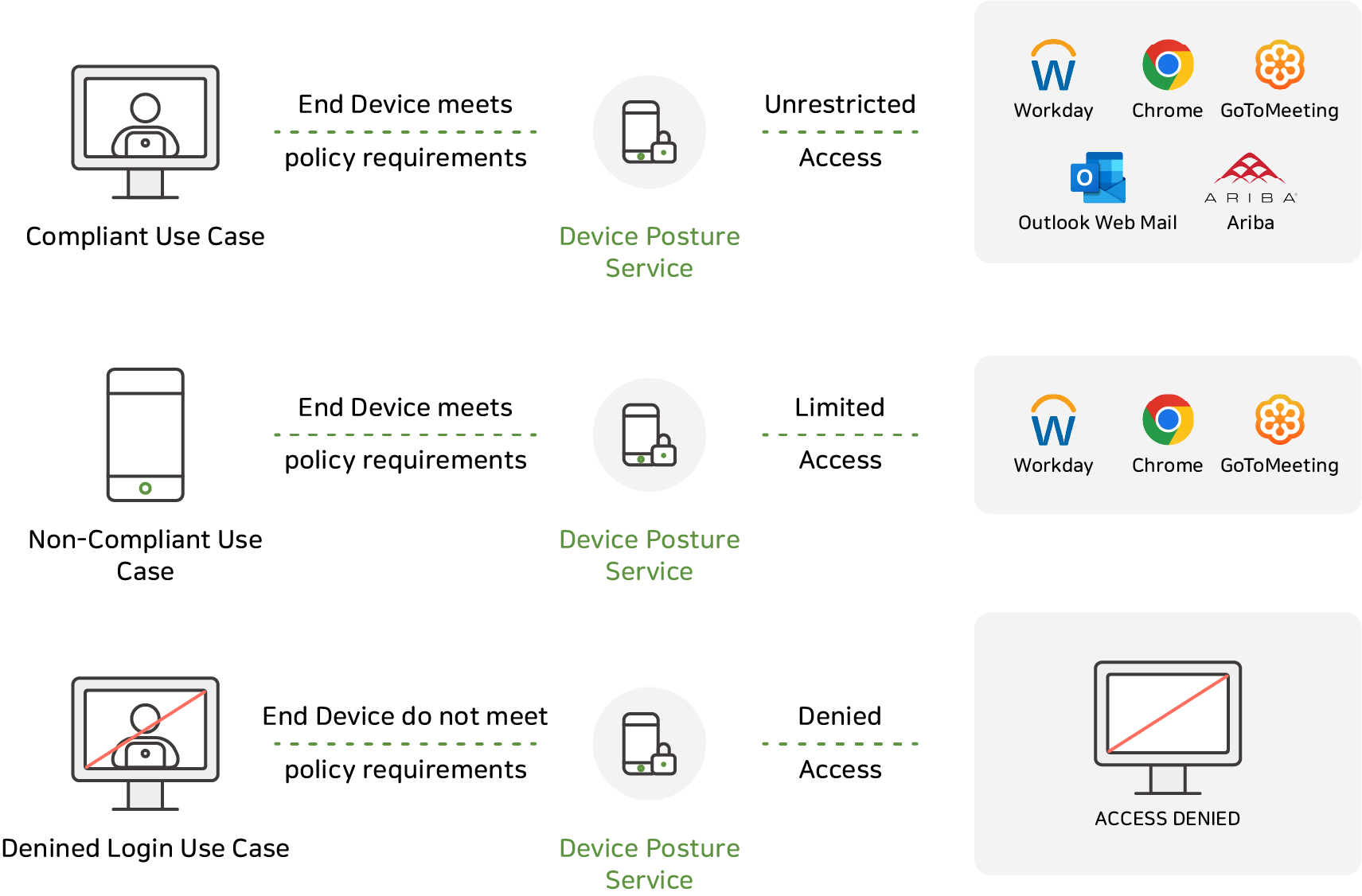

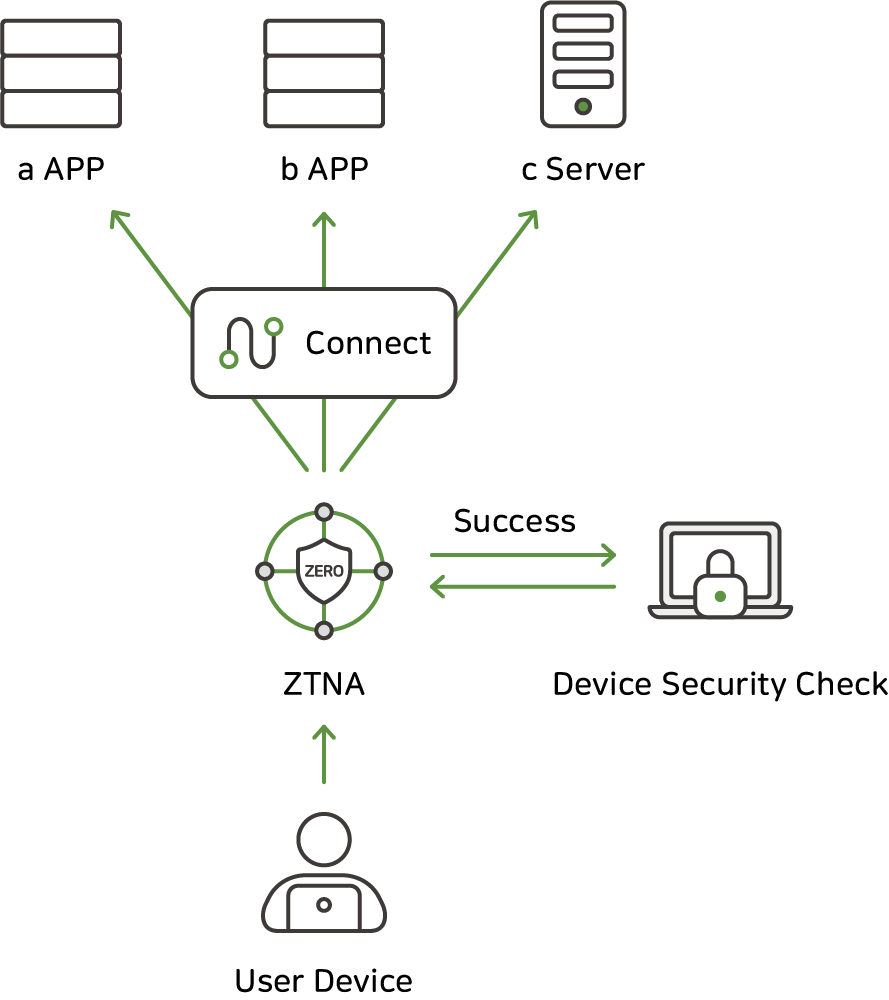

두 번째는 "디바이스 포스쳐"라는 기능을 통해

사전에 관리자가 지정한 조건에 맞는 경우에만 인증을 허락하게 됩니다.

이때의 조건은 윈도우10등 적절한 OS 인가, 일정 수준 이상의 최신 패치를 적용하였는가,

안티바이러스 프로그램이 작동하고 있는가 등의 조건을 선택할 수 있습니다.

추가적으로, 인증을 시도하는 위치가 사내인지, 특정 국가가 아닌지 등과 같은

여러 조건을 체크하는 로직도 포함할 수 있습니다.

접근 범위

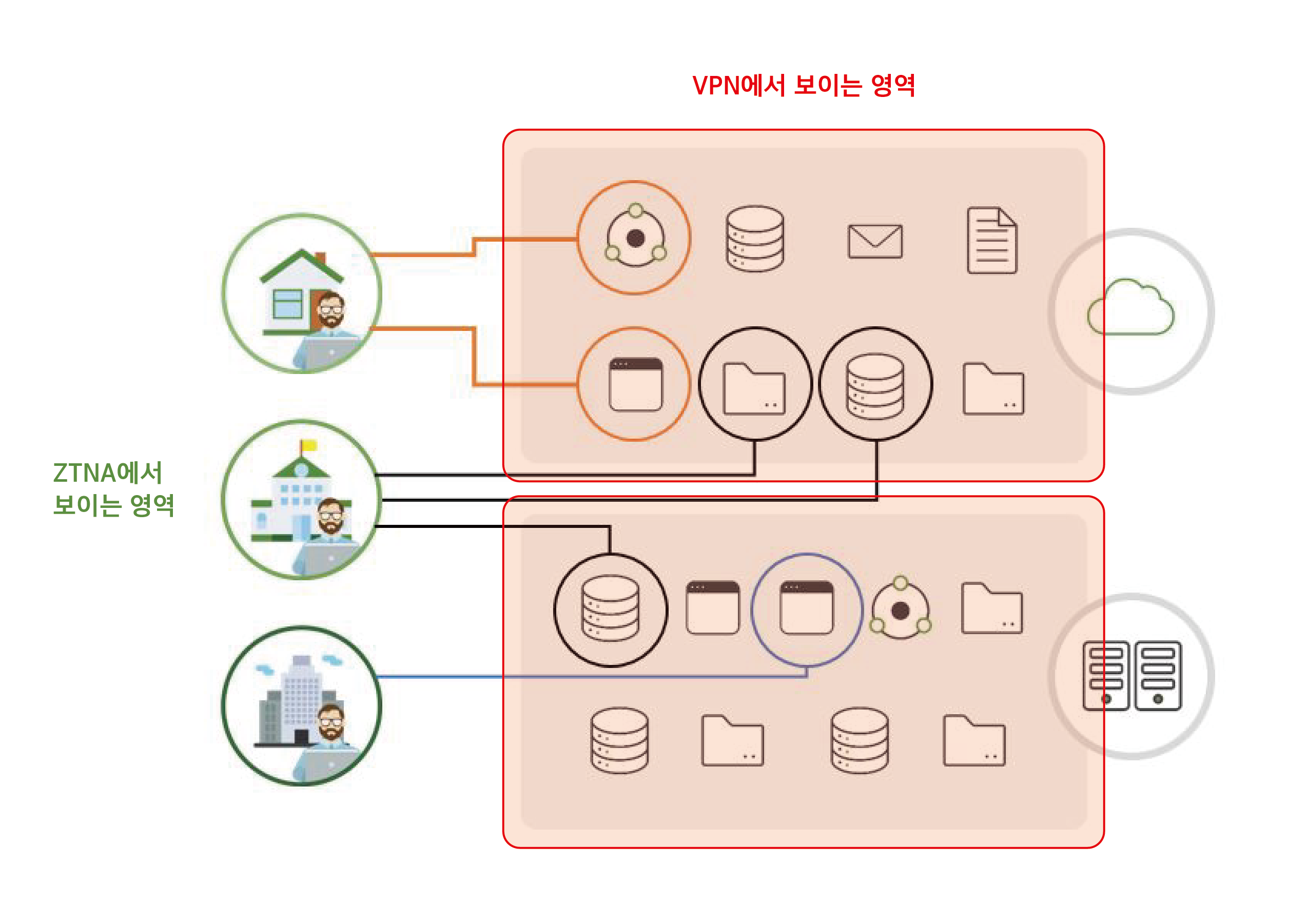

다음은 인증 후 접근이 가능한 리소스의 차이가 있습니다.

아래 그림을 보면 둘 간의 차이를 명확하게 이해하실 수 있는데요.

즉 VPN은 "Virtual Private Network"라는 이름이 뜻하는 바와 같이

소위 네트워크 기반 솔루션입니다.

따라서 일단 VPN을 접속하게 되면 연결된 내부의 모든 네트워크 리소스들에 접근이 가능하게 됩니다.

반면에, ZTNA는 이름 자체는 "Network Access"이지만

"Zero Trust" 즉, 아무도 신뢰하지 않으므로 흔히들 Application 수준의 Access control이라고 말하곤 합니다.

즉, ZTNA에 접속하면 위 그림에서 보는 바와 같이

네트워크 내 특정 리소스에만 접근이 가능하다는 것입니다.

제로 트러스트 원칙에 따라 기본적으로 "deny all"이고 접근을 허용할 리소스만

1:1 터널링을 통해 허용하기 때문에 설사 네트워크 내 다른 인접한 리소스의 IP를 알아도 ping 조차할 수 없습니다.

호텔에 투숙하기 위해 자신의 방이 있는 층 이외에는 접근이 불가능한 카드 키를 생각하시면

이해가 쉽게 되실 것 같습니다.

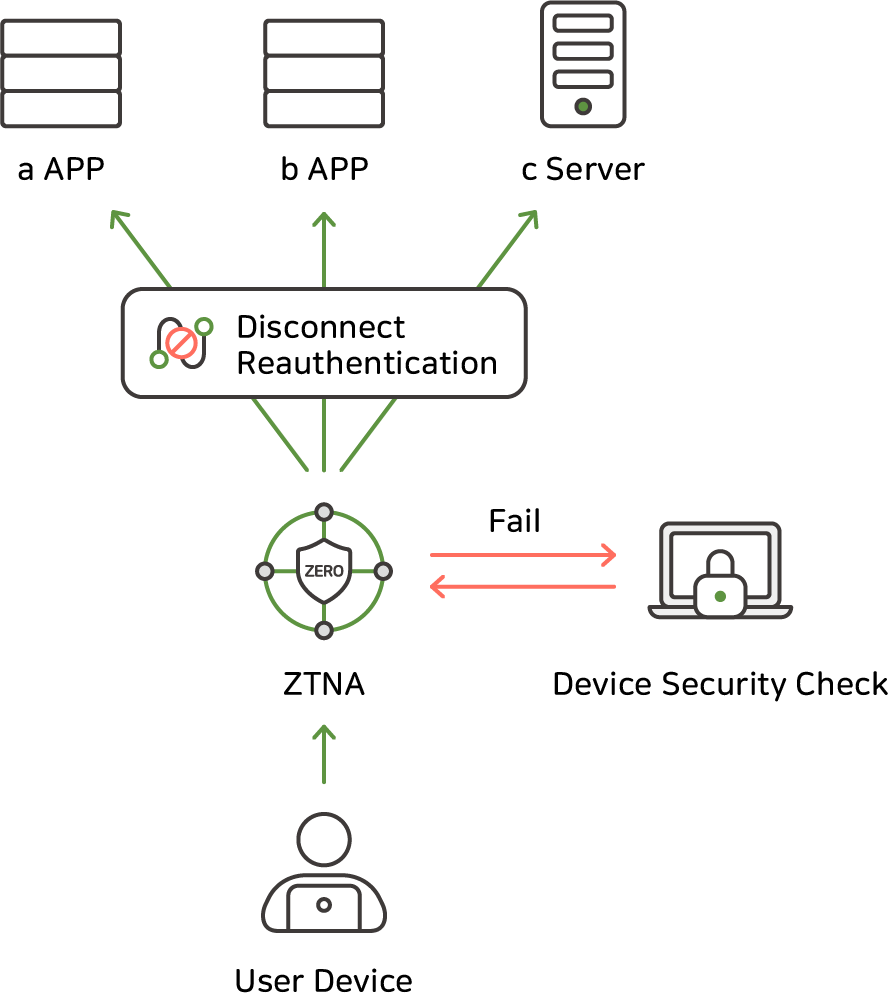

지속적 인증

ZTNA에서 이야기하는 "지속적 인증"을 마치 추가적인 리소스에 접근할 때마다

매번 다시 ID/PW 및 OTP를 반복적으로 입력하여 사용자를 귀찮게 하는 것처럼 오해하는 경우가 있는데,

그보다 다른 의미가 있습니다.

즉 ZTNA는 초기 인증 시에 모든 조건을 만족하여 인증에 성공하였다 하더라도

지속적으로 인증 조건인 디바이스의 보안 상태를 체크하여 만약 조건이 변화되었을 경우,

이미 성공한 인증이라도 세션을 종료하거나 재인증을 요청할 수 있게 됩니다.

이를테면, 초기 인증 시에는 안티바이러스 프로그램이 작동하고 있는 환경에서

조건을 만족하여 인증을 통과하였지만

이후에 해당 프로그램을 강제 종료하거나 삭제하였을 경우에는

이를 탐지하여 현재의 세션을 차단하고, 재 인증을 하도록 강제할 수 있을 것입니다.

지금까지 기존의 VPN과 ZTNA의 차이점에 대해서 살펴보았습니다.

이번 기회를 통해 ZTNA가 왜 VPN보다 보안성이 뛰어나고

대체 솔루션이라고 이야기하는지 이해할 수 있는 기회가 되었기를 바라봅니다.